Los delincuentes informáticos tienen una fuente de información sobre sus posibles víctimas por el lado de las fotografías, que guardan muchos más datos referidos al tiempo y al lugar donde se tomó la imagen de la que los usuarios suponen.

En la siguiente nota, Ezequiel Sallis, director de la empresa de seguridad informática Root-Secure, explica cómo los “hackers” pueden recurrir a esta información para luego cometer diversos delitos, como robo de información sensible y privada, o incluso soporte para atracos y secuestros en la vida real.

Es común hacer referencia al término metadatos, como “los datos de los datos”, y estos tienen en las nuevas tecnologías infinidad de aplicaciones.

Desde la óptica de la seguridad de la información, muchos documentos, formularios, manuales, etc. son publicados sin el tratamiento adecuado, lo que permite extraer de los mismos, múltiples y útiles datos que conforman lo que llamamos metadatos. Por ejemplo:

- Nombres de usuario.

- Rutas a directorios donde el archivo fue almacenado.

- Impresoras donde este documento fue impreso.

- Sistemas operativos y software involucrado en su edición.

- Otros.

Herramientas como Foca (http://www.edge-security.com/metagoofil.php) desarrollada entre otros por Chema Alonso o Metagoofil (http://www.informatica64.com/foca) desarrollada porChristian Martorella, demuestran el impacto que tienen los metadatos.

El análisis al que es sometida esta información es extremadamente útil en la etapa de reconocimiento pasivo de un análisis de seguridad, como así también pueden ser de gran utilidad para un potencial atacante en el desarrollo de su estrategia para comprometer un sistema de información.

Los formatos asociados a las suites o paquetes de aplicaciones de oficina, como el Office de Microsoft (que incluye al Word, al Excel y al PowerPoint, entre otros programas) o elOpenOffice, no son los únicos que contienen metadatos, sino que éstos pueden encontrarse en múltiples variedades de formatos, por ejemplo los PDF, AVI (video), WMV (video) y por supuesto los formatos mas comunes asociados a la fotografía digital.

Estos últimos formatos permiten ilustrar algunos de los buenos y malos usos que alguien podría darle.

Formatos de imagen

Exif es un acrónimo por

Exchangeable Image File Format. Según la enciclopedia Wikipedia (

http://es.wikipedia.org/wiki/Exif) es una especificación para los formatos de archivo de imagen resultantes de cámaras digitales. Fue creado por JEIDA (la asociación para el desarrollo de la industria electrónica de Japón, sigla en inglés) pero actualmente se encuentra totalmente desatendido.

En resumen es el nombre técnico con el que nos referiremos a los metadatos que se desprenden de algunos formatos asociados a la fotografía digital.

Los metadatos de una fotografía se almacenan dentro de la misma fotografía y pueden leerse con herramientas propias del sistema operativo o bien con herramientas específicas. Por ejemplo, puede ver aquí (https://addons.mozilla.org/en-US/firefox/addon/3905).

Para el caso, dependiendo del medio con el que fue generada la imagen, los datos que contienen pueden variar considerablemente. Las variables que son relevantes para que esto suceda pueden estar asociadas tanto a la tecnología o funcionalidad de la cámara utilizada, como así también al software de edición o proceso intermedio de publicación de la imagen.

Algunos de los tipos de datos que se puede encontrar comúnmente en los metadatos de una imagen digital son los siguientes:

- Marca y modelo de la cámara digital.

- Número de serie de la cámara digital.

- Fecha y hora de la fotografía.

- Apertura y velocidad del obturador.

- Medidor de exposición.

- Sistema operativo donde la foto fue editada o almacenada.

- Versión del software utilizado para la edición.

- Datos de geolocalizacion, es decir latitud y longitud donde fue tomada la fotografía.

- Miniatura de la fotografía original (sin edición).

- Otros.

No todas las fotografías contienen toda esta información, sino que muchas veces esto depende múltiples factores. Por ejemplo, solo contendrán información sobre la geolocalizacion de la imagen aquellas cámaras que cuenten con un GPS integrado (el Iphone 3G, la serie N de Nokia y otros).

Buenos y malos usos

Los metadatos de archivos de ofimática tuvieron su caso mediático, de la mano del ex primer británico Tony Blair (http://www.computerbytesman.com/privacy/blair.htm) cuando se publicó un documento donde su gobierno hablaba de las armas de destrucción masiva que poseía Irak.

El archivo fue publicado en el sitio Web oficial en formato del Word de Microsoft y en su metadata podía verse como fue armado de diferentes documentos escritos por civiles, que en algunos casos tenían mas de una década de antigüedad y la mayoría del documento pertenecía a una tesis universitaria.

El Exif no queda exento de su caso mediático y es un buen ejemplo para exponer uno de los riesgos a los que podemos quedar expuestos. Uno de los datos que puede encontrarse en el Exif de una fotografía es su versión en miniatura, lo que muchos conocen como “thumbnail”, versiones reducidas de la imagen usadas muchas veces para su fácil organización o reconocimiento. Esta versión reducida guarda en general la imagen original libre de toda edición posterior.

Un caso conocido fue el de Cat Schwartz (http://graphicssoft.about.com/b/2003/07/26/techtvs-cat-schwartz-exposed-is-photoshop-to-blame.htm) una celebridad que publicó fotos de ella en su blog en las cuales en la fotos originales se podía ver si rostro, pero en la miniatura se la podía ver con su torso completamente desnudo.

Muchos atribuyen esto al software de edición de las fotografías en donde si el cambio que se le realice a la foto no es representativo la miniatura o thumbnail no se ve alterada.

Mas allá de lo vergonzosa que pueda resultar la historia anterior, esta nota tiene la intención de mostrar cuales son algunos de los buenos y malos usos que alguien podría darle a esta información.

Desde la óptica de un noble uso que se le da habitualmente a los metadatos alojados en las fotografías, están aquellos asociados a los análisis forenses llevados a cabo como parte de un proceso de investigación relacionado a la pedofilia.

Por ejemplo, con el análisis de esta información se podría averiguar la fecha y hora de la fotografía, la marca y modelo de la cámara fotográfica y hasta en algunos casos su número de serie, lo que permitiría intentar llegar con mayor facilidad a una resolución exitosa de su origen.

Desde la óptica del mal uso que alguien podría darle a una fotografía que se publica en línea (en espacios como Flickr, Facebook o MySpace, por ejemplo), surgen cientos de variables que permitirán obtener múltiples resultados.

Para facilitar el entendimiento, se pueden separar estas variables en diferentes categorías: Aspectos relacionados con la fotografía y con la cámara utilizada.

Aspectos relacionados con la fotografía

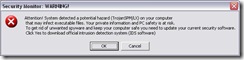

De los aspectos relacionados a la tecnología surgen datos que permitirían obtener el sistema operativo utilizado, el software de edición y el software de visualización de la fotografía entre otros. En principio a partir de estos datos alguien podría, al igual que con los archivos de ofimática, tener una mejor visibilidad para planificar un ataque que explote debilidades del lado del cliente.

Por ejemplo, conociendo la versión exacta del software de visualización de fotografías el atacante podría explotar debilidades asociadas a éste con el solo hecho de que el cliente intente visualizar una fotografía especialmente preparada por el atacante.

Por otro lado y desde la óptica de la privacidad, es muy común ver en fotologs foros de contenido erótico y similares, fotografías de hombres y mujeres que se exponen desnudos o en situaciones comprometedoras pero que ocultan mediante trucos de edición sus rostros o señas particulares para no se reconocidos.

Sin embargo, luego del análisis de la miniatura que esta dentro del exif acompañando la fotografía original, se puede comprobar la enorme cantidad de identidades o porciones de la fotografía que quedan al descubierto. Sólo basta recordar el caso ya mencionado de Cat Schwartz.

Vale aclarar que esta misma razón que haría enrojecer a más de uno permite, en los casos donde el abuso de menores está en juego, poner en evidencia las caras de las personas adultas que participan en estos hechos.

Un buen ejemplo local de la información de una fotografía fue el que expuso Leonardo Pigner en su blog (http://kungfoosion.blogspot.com/2009_01_01_archive.html), sobre “Los Metadatos de Cristina”, por la presidenta Cristina Fernández de Kirchner.

Aspectos relacionados con la cámara utilizada

La cámara que se utilice para fotografiar es una variable importante que limitará en mayor o menor medida la información que se pueda encontrar en una fotografía.

Por ejemplo lo más relevante de esto son los metadatos asociados al GPS (Sistema de Posicionamiento Global) que pueda tener incorporado el equipo fotográfico. Sin ir mas lejos, el iPhone, que según estas estadísticas (http://www.celularis.com/apple-iphone/el-iphone-ya-es-la-camara-mas-usada-en-flickr.php) es la cámara mas usada para la publicación de fotos en Flickr, el sitio web que permite subir fotografías, propiedad de Yahoo.com.

Esta información permite obtener la latitud y la longitud de donde fue tomada la fotografía, y su localización casi exacta.

Si se vuele al ejemplo anterior donde un productor de material pedófilo utilice este tipo de cámaras, podría ser de suma utilidad para lo investigadores contar con ese dato.

Sin embargo, también se puede dar el impacto que esto podría tener con la foto de contenido erótico mencionada antes o con una foto que el hijo adolescente de un usuario suba a una red social con el titulo de “En casa con amigos”. Así alguien podría ubicar con mucha facilidad el lugar donde se tomo esa foto.

Aquí la foto original:

Aquí, la información exif:

Aquí, la ubicación del lugar de la toma de la foto, según Google Earth:

Y aquí, un plano más cercano:

El sitio donde se publiquen las fotografías es un factor relevante ya que en algunos casos el proceso de publicación incluye la eliminación de los metadatos, como en el caso de Facebook.

Sin embargo, en el caso de esta red social es un proceso que no está relacionado con la seguridad sino más bien con la propiedad intelectual de las imágenes que se suben a la red.

En el caso por ejemplo de Flickr o de Fotolog.com.ar los metadatos quedan en su lugar, incluso en algunos casos como Picasa y Flickr existen programas desarrollados para realizar búsquedas directas sobre los datos almacenados en el exif.

Existen riesgos que se esconden detrás de la interacción con las nuevas tecnologías y las nuevas costumbres. Aquí (http://www.steelbytes.com/?mid=30) puede encontrar algunas referencias en inglés para leer más sobre el tema y obtener las herramientas necesarias para eliminar los metadatos de las fotografías antes de proceder a su publicación.

fuente = InfoBae

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=331b7a06-c544-4b10-9c6b-28d250af7b53)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=6c57df5f-b838-437b-a84e-90179e0b0f7d)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=9c6bd8fd-33d2-4159-86c1-f7aac5e913e5)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=a71d8544-dc7f-4bab-bb93-4f124e884224)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=442fcd72-47ea-4e73-bb2c-0a9413bdd744)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=dcfa2086-0a93-4385-ba57-c567892065b7)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=0260fdbc-ee53-4031-b417-608d50d27fed)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=f0a57b59-ecdc-4fc0-91f6-c21b41a4e6ca)

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=2077464d-1e07-4122-8a81-ff89acb63624)